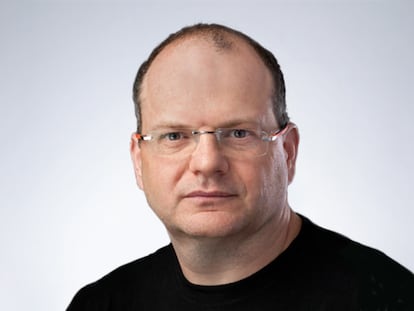

Bombardeos por ‘email’: las campañas de ciberespionaje ruso arremeten contra la OTAN

Grupos de ‘hackers’ como Fighting Ursa y Cloacked Ursa atacaron entidades militares, diplomáticas, públicas y privadas de países europeos con correos infectados durante 2022 y 2023

Hay otra guerra contra Rusia, lejos del frente bélico, que se lucha a diario. Se pelea en las trincheras digitales, a través de correos electrónicos infectados, y los miembros de la OTAN ya están en alerta e involucrados en ella. Desde los servicios de inteligencia occidentales y firmas de ciberseguridad se combaten organizaciones de hackers como Fighting Ursa (APT28) y Cloacked Ursa (APT29), que los gobiernos de Estados Unidos y Reino Unido vinculan al Estado ruso. Su intensa actividad provoca que los trabajadores de los sectores público y privado de la Alianza Atlántica corran el riesgo de, con solo pinchar un mensaje malicioso, abrir las puertas a los ciberespías del Kremlin.

“El ciberespacio es puesto a prueba en todo momento y los actores malignos buscan afectar la infraestructura de los miembros de la OTAN, interferir con los servicios gubernamentales, extraer inteligencia y robar propiedad intelectual”, ha explicado una portavoz de la OTAN a EL PAÍS. Dicha portavoz corrobora que la relación del Estado ruso con grupos como APT28 y APT29 está “bien documentada”, y que la Alianza no duda en señalar los vínculos que mantienen con los servicios de inteligencia rusos. “Los aliados también han atribuido una serie de eventos cibernéticos a grupos asociados con el Estado ruso y han impuesto sanciones a personas asociadas con ellos”, añaden desde la Alianza.

Desde 2022 se han atribuido de forma oficial (o por lo menos en la condición de “probable”), unos 13 ciberataques a Fighting Ursa y dos a Cloacked Ursa, según los datos recopilados por Cyberpeace Institute, una organización no gubernamental especializada en ciberamenazas y financiada por empresas como Microsoft y Mastercard. El principal objetivo de estos grupos fueron entidades con base en Ucrania (la mayoría en Kiev), pero también se registraron operaciones contra instituciones localizadas en Polonia, Estados Unidos y Bélgica (Bruselas). Ocho de estos ataques tuvieron como objetivo la extracción de datos o el espionaje, según reporta la ONG. En la mayoría de los casos, los correos electrónicos fueron el principal medio de infiltración.

“Todos los grupos de ciberespionaje tienen como objetivo robar información que permita a sus respectivos Estados obtener algún tipo de ventaja geopolítica o estratégica”, explica a este periódico un portavoz del Centro Criptológico Nacional (CCN), adscrito al Centro Nacional de Inteligencia. Este organismo cree que probablemente estos hackers busquen información que respalde los esfuerzos bélicos rusos, dada su vinculación con estructuras militares y de inteligencia de ese país. “En el caso concreto de APT28 y APT29, los objetivos habituales en el sector público son las instituciones gubernamentales y las infraestructuras críticas. En el sector privado, los objetivos comunes son las empresas de defensa, tecnológicas, energéticas, financieras y de transportes”, detallan desde el Centro Criptológico Nacional.

Outlook, venta de coches y PDFs envenenados

Una investigación de la firma de ciberseguridad Palo Alto Networks, sin embargo, calcula que al menos 30 entidades militares, diplomáticas, gubernamentales y privadas de países de la OTAN fueron el objetivo de campañas de correos maliciosos de Fighting Ursa en un total de 14 países entre 2022 y 2023. Un portavoz de esta compañía ha detallado en exclusiva a EL PAÍS que seis de ellas eran militares, tres diplomáticas, y el resto pertenecían al sector público o privado. Específicamente, 26 de los objetivos eran europeos, entre ellos embajadas y ministerios de Defensa, Asuntos Exteriores, Interior y Economía, así como al menos una Fuerza de Despliegue Rápido de la OTAN.

En el contexto de esta operación, también se habrían atacado instituciones en Ucrania, Jordania y Emiratos Árabes Unidos (que se incluyen dentro de los 14 países afectados, a pesar de no ser miembros de la Alianza Atlántica). “El objetivo principal de estos ataques es obtener la información necesaria para suplantar la identidad. Esto permite al atacante acceder y maniobrar ilícitamente dentro de la red”, indica un portavoz de la firma de ciberseguridad a este periódico. Desde Palo Alto Networks resaltan que desconocen si alguna de estas campañas ha conseguido extraer algún tipo de información crítica.

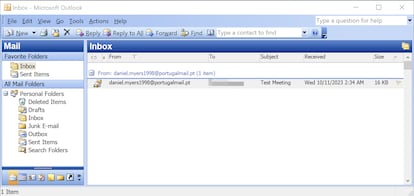

La empresa advierte de que, en algunos casos, estos correos ni siquiera tienen que ser abiertos para contaminar el ordenador. De hecho, los que se utilizaron para las últimas campañas de Fighting Ursa se basan en una “vulnerabilidad” del programa Microsoft Outlook, que se activa automáticamente cuando la víctima recibe un correo electrónico “especialmente diseñado”. La compañía enfatiza que este defecto del software puede filtrar información del objetivo sin interacción del usuario, permitiendo al hacker suplantar las credenciales y posteriormente autenticarse en su red.

En el caso de Cloacked Ursa, los expertos de Cyberpeace Institute explican a este periódico que los dos ataques que oficialmente se le atribuyen estuvieron dirigidos contra las sedes en Bélgica de varios países pertenecientes a la OTAN, pero también contra entidades gubernamentales de la Unión Europea. “Los ataques cibernéticos contra objetivos fuera de los dos países beligerantes demuestran cómo las operaciones pueden extenderse a naciones que apoyan a través de ayuda militar o humanitaria, sanciones financieras o apoyo político”, observa un portavoz de Cyberpeace Institute.

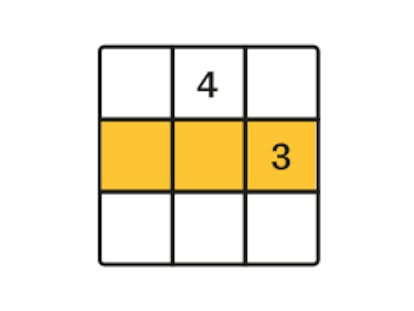

El grupo también habría intentado infiltrarse en las misiones diplomáticas de la OTAN en Ucrania en numerosas ocasiones (entre ellas la española, la danesa, la griega y la neerlandesa). De hecho, las investigaciones de Palo Alto Networks registran dos operaciones entre 2022 y 2023, en las que se suplantó la identidad de diplomáticos a través de correos electrónicos falsos que contenían archivos maliciosos. Un primer formato contenía una versión contaminada de un anuncio de venta de un coche BMW, que un funcionario polaco ofrecía en ese momento. El segundo, simulaba invitaciones por parte de las embajadas de Portugal o de Brasil, y contenía archivos en formato PDF contaminados con programas capaces de extraer información almacenada tanto en Google Drive como en Dropbox.

“Cloaked Ursa realiza ataques de phishing aprovechando señuelos para obligar a los objetivos a hacer clic en los correos electrónicos, a menudo jugando con la curiosidad de las personas. Ya sea este anuncio de un BMW de bajo coste para diplomáticos, o usando el tema del terremoto en Turquía, o la Covid-19. Usan estos asuntos de correos electrónicos para atraer a sus objetivos a pinchar en los enlaces”, detalla un portavoz de Palo Alto Networks. Desde la compañía aseguran que Cloaked Ursa utilizó direcciones de correo electrónico de embajadas “disponibles públicamente” para aproximadamente el 80% de los objetivos de la operación del BMW, mientras que el 20% restante habría sido recopilado como parte de otras operaciones de inteligencia rusas.

Una portavoz de la OTAN ha respondido a EL PAÍS que no tiene pruebas de que las redes clasificadas de la Alianza Atlántica hayan sido comprometidas por actores vinculados a estas organizaciones durante estas operaciones. Asimismo, ha resaltado que “en los últimos días”, los aliados han tomado de forma individual nuevas medidas para desactivar una “red de ciberpiratería” relacionada con APT28. En una línea similar, un portavoz del Ministerio de Asuntos Exteriores de España ha respondido a este periódico que “a fecha de hoy, no ha prosperado ningún intento de ataque a través de este mecanismo de correo electrónico o de ningún otro en ninguna sede, incluyendo la de Kiev”; y que este tipo de amenazas son automáticamente filtradas y eliminadas por las “soluciones antivirus corporativas”.

El problema de la autoría

Si bien existen otras organizaciones de hackers rusos (como Conti o People’s CyberArmy), solo Fighting Ursa y Cloacked Ursa han sido vinculadas directamente con el Estado ruso. En concreto, tanto los expertos del CCN como los de Palo Alto Networks y los de Cyberpeace Institute coinciden en que Cloaked Ursa estaría conectada al servicio de inteligencia de Rusia (SVR), mientras que Fighting Ursa ha sido relacionada con la Dirección Principal de Inteligencia del Estado Mayor (GRU) de Rusia. Los expertos recalcan que estos vínculos también han sido denunciados públicamente por los gobiernos de Estados Unidos y Reino Unido, y por empresas del sector tecnológico como Microsoft.

Entonces, ¿por qué no se toman represalias contra el Kremlin si tantas entidades les atribuyen estos ataques? El problema es tener la certeza suficiente para realizar una acusación directa. Mira Milosevich, investigadora principal para Rusia, Eurasia y los Balcanes del Real Instituto Elcano, explica que a menudo el peritaje de estos casos tarda mucho tiempo y es bastante complicado dar con evidencia contundente. “La autoría es uno de los más grandes problemas en este tipo de ciberguerra. Un buen hacker disimula su acción. Por ejemplo, el territorio físico normalmente no coincide con el país del grupo de personas que están llevando a cabo la campaña. Si un ataque viene desde Venezuela o desde Cuba, esto no necesariamente quiere decir que sus gobiernos están detrás de ello. Nadie puede comprobar que Vladímir Putin ha ordenado un ciberataque contra la OTAN. Ningún Estado habla de los hackers que tiene”, indica la experta. En esta línea, puntualiza que los hackers dejan “migas” con la intención de confundir a todo aquel que quiera investigar un ataque.

Por su parte, desde el CCN coinciden en que la atribución de los ciberataques basada exclusivamente en las evidencias técnicas es “una de las tareas más complejas hoy en día”. Sin embargo, añaden que, independientemente del origen geográfico de los ataques que llevan a cabo ambos grupos de ciberespionaje, lo que sí parece claro es que tienen que estar patrocinados por un Estado. “La infraestructura y las herramientas que emplean, unidas a la complejidad y objetivos de sus ataques, solo se encuentran al alcance de grupos con elevada dedicación, con muchos recursos y amplios conocimientos técnicos. Esto únicamente es posible si operan como parte de la estructura o con el apoyo de un servicio de inteligencia”, asegura a este periódico un portavoz del Centro Criptológico Nacional.

Respuesta aliada

Desde el CCN indican que tanto España como los países aliados han incrementado significativamente en los últimos años las capacidades de monitorización y detección. “Cada vez se comparte más información sobre los actores hostiles, ya que son amenazas globales a las que solo es posible hacer frente de forma conjunta”, afirman desde la entidad.

“La OTAN ha designado el ciberespacio como dominio de guerra y ha reconocido que una campaña cibernética adversa podría desencadenar la cláusula de defensa colectiva de la Alianza. Si bien los aliados son responsables de la seguridad de sus redes cibernéticas nacionales, la organización apoya sus defensas cibernéticas intercambiando información en tiempo real sobre amenazas y brindando capacitación y experiencia”, explica una portavoz de la OTAN a este periódico.

La portavoz añade que la Alianza Atlántica también lleva a cabo el ejercicio de ciberdefensa más grande del mundo y cuenta con equipos de expertos preparados para ayudar a los aliados en caso de un ciberataque. “Como la mayoría de las redes son de propiedad privada, también estamos ampliando nuestros vínculos con la industria. El ciberespacio es un ámbito en el que la Alianza seguirá operando y defendiéndose con tanta eficacia como lo hace en el aire, la tierra y el mar”, señalan desde la organización.

Por su parte, Milosevic añade que, tras el ciberataque a Estonia en 2007, la OTAN ya contempla respuestas militares a estos eventos. Sin embargo, opina que el desarrollo de las capacidades tecnológicas es “tan acelerado” que normalmente las leyes van por detrás, lo que crea barreras burocráticas. “La primera fase de la guerra híbrida es el control del ciberespacio y de la información. En el caso de Rusia esto está muy bien desarrollado. Valeri Guerásimov, jefe de Estado Mayor ruso, tiene un artículo que dice que la diferencia con las guerras anteriores es el control de este espacio”, explica la experta a este periódico.

Dicho esto, la investigadora del Real Instituto Elcano cree que el eslabón más débil de la cadena de ciberseguridad siempre es el factor humano, y que junto a los correos electrónicos los rusos han desarrollado todo un repertorio de medios para hackear los teléfonos móviles y acceder a información confidencial o sensible por la vía digital. “Los rusos nunca duermen y siempre espían. Parafraseando una frase conocida de Stanislav Levchenko, si busca tus vulnerabilidades tecnológicas encontrarás a los herederos de la KGB”, bromea la experta.

Puedes seguir a EL PAÍS Tecnología en Facebook y X o apuntarte aquí para recibir nuestra newsletter semanal.