Así pueden robarnos WhatsApp: para qué lo quieren y cómo protegerse

Los ciberatacantes buscan la entrega de dinero por Bizum o Paypal, el acceso a fotos o vídeos de la aplicación de mensajería y suplantar la identidad para hacerse con nuevas cuentas

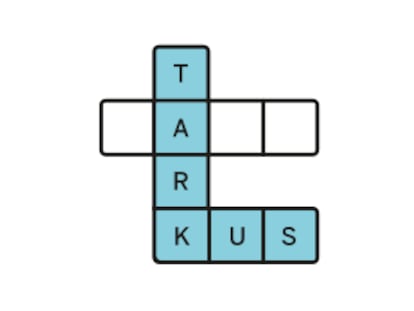

“Hola, papá, he perdido el móvil y te escribo desde este nuevo número ¿Me puedes enviar dinero? Estoy en un apuro”. Así arranca la conocida estafa del hijo en apuros, que sigue circulando por los móviles en España y, más allá del dinero, uno de los botines que persiguen los atacantes es la cuenta de WhatsApp del titular. La aplicación de mensajería más popular del mundo sigue siendo el blanco principal de los ciberataques, alcanzando casi el 90% del total, según un estudio publicado por la compañía de seguridad informática Kaspersky.

¿Por qué WhatsApp? “Si se consigue una cuenta de WhatsApp, se tiene un acceso con credibilidad a todo el espectro de amigos, familiares y compañeros de trabajo”, explica Fernando Suárez, presidente del Consejo General de Colegios de Ingeniería en Informática, y esta credibilidad puede desencadenar una petición de dinero, datos personales “o hasta fotos, que son luego empleadas para extorsionar a la víctima”.

La estafa del hijo en apuros, en muchas ocasiones, es empleada para solicitar una entrega de dinero mediante Bizum, PayPal o incluso una transferencia bancaria. Esta técnica aprovecha la vulnerabilidad de un padre que da por cierta una presunta situación de emergencia de su hijo y procede al pago sin dudarlo. Si bien esta técnica se emplea inicialmente desde una línea de un tercero, cobra más veracidad y credibilidad si el mensaje proviene de la propia cuenta de WhatsApp del remitente.

Y es que, una vez que tienen el control de la cuenta, los atacantes pueden escribir desde la misma a los contactos de la víctima solicitándoles dinero abiertamente, como en la mencionada estafa, o bien más información de carácter personal que luego puede ser empleada para extorsionar al titular de la cuenta. La sofisticación de los atacantes llega incluso al empleo de sintetizadores de voz para emular el tono del titular de cara a enviar audios: “Los ciberdelincuentes utilizan la cuenta comprometida para solicitar transferencias de dinero a los contactos de la víctima, incluso utilizando tecnologías de inteligencia artificial para imitar la voz de la víctima”, informa Kaspersky.

De la misma manera, quien tenga el control de la cuenta tiene acceso a material gráfico y vídeos, tanto recibidos como enviados, que pueden ser luego empleados como coacción para solicitar dinero.

Cómo es el ataque a la cuenta

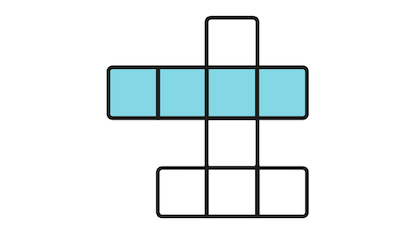

Lo primero que hay que tener claro es que WhatsApp, como el resto de plataformas de mensajería, cuenta con un sistema de verificación en dos factores. Esto es, hace falta contar con un código temporal (conocido como token), que es enviado al móvil registrado en la cuenta para acceder a ella. Esto lo experimentan quienes compran nuevos terminales, cuando intentan configurar WhatsApp en el móvil recién adquirido. Un ciberatacante puede conocer el número de teléfono de la víctima —los números están disponibles en la dark web o foros dedicados, debido a filtraciones y vulnerabilidades—, pero le falta el citado token para poder hacerse con el control de la cuenta.

Por eso, cuando se lleva a cabo el ataque, la víctima recibirá primero un SMS oficial de WhatsApp con el mencionado código temporal, y es aquí donde todo sucede muy rápido. Inmediatamente, los hackers contactarán con la víctima haciéndose pasar por un amigo o familiar, indicando que, por error, introdujeron su número de teléfono y necesitan ese código recibido. Si la víctima se lo indica, junto con el código de seguridad adicional, habrá perdido el control de la cuenta y se habrá consumado el ataque.

Qué hay que hacer para proteger la cuenta

Como suele suceder en otros ataques que emplean técnicas de phishing, los hackers emplean el factor humano, que es el eslabón más débil de toda la cadena de protección. Para reforzarlo, los expertos recomiendan adoptar las siguientes medidas:

- Desconfiar de las peticiones por mensaje. “Es importante mantenerse alerta y desconfiar de cualquier mensaje que solicite información personal o hacer clic en enlaces, incluso si parece provenir de un contacto conocido”, recomienda la multinacional Kaspersky. Los ataques son cada vez más sofisticados y es fácil bajar la guardia, cuando se cree que es un familiar o amigo quien nos escribe. A esto mismo se refiere Suárez, quien habla de una “voluntad previa de la víctima” para alertar de que “nadie recibe un código en el móvil si no lo ha solicitado antes”. De la misma manera, nunca se debe hacer clic en un vínculo si no se está al cien por cien seguro de su procedencia. “En general, hay que desconfiar de cualquier mensaje que pida información que a priori pueda parecer rara y, en la medida de lo posible, se debe intentar verificar la identidad a través de una llamada de teléfono al contacto”, añade José Luis Díaz, director general de Advens España y Portugal.

- Contactar con el remitente por otro medio. Los ciberatacantes suelen intentar engañar a sus víctimas haciéndose pasar por familiares o amigos; si esto sucede, una buena solución es ponerse en contacto con ellos por otro medio —una llamada de teléfono puede bastar—, para verificar si esa comunicación es real o no.

- Activar la verificación en dos pasos. WhatsApp incluye una amplia lista de recomendaciones de seguridad para proteger la cuenta al máximo. Entre ellas, resulta imprescindible asegurarse de tener activada la verificación en dos pasos (dentro de la propia app, en Configuración > Cuenta > Verificación en dos pasos). Al activarla, la plataforma pide crear un PIN de seis dígitos y, por si el usuario lo olvida, da la opción de añadir una cuenta de correo electrónico para poder recuperarlo.

- Emplear antimalware y tener el dispositivo actualizado. El uso de antivirus en el móvil siempre ha sido motivo de controversia, sobre todo en el iPhone, pero supone una capa adicional de seguridad para detectar el malware: funciona analizando y detectando enlaces que puedan llegar a través de WhatsApp. Mantener actualizados tanto la app de WhatsApp como el sistema operativo del teléfono, también garantizan que las últimas vulnerabilidades sean atendidas.

Puedes seguir a EL PAÍS Tecnología en Facebook y X o apuntarte aquí para recibir nuestra newsletter semanal.

Sobre la firma