La doble moral de la ‘dark web’ incluye colectas benéficas mientras roban, extorsionan y secuestran

Los delincuentes del submundo de internet, que acaparan el 84% de las estafas mundiales, mantienen códigos de conducta y un sistema de arbitraje para regular la sociedad del crimen

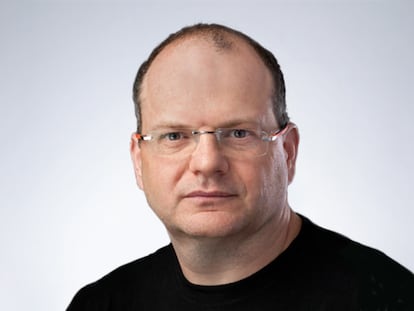

En la dark web se contratan asesinatos, se comercia con armas ilegales y drogas, se distribuye pornografía infantil, se roba, secuestra y extorsiona o se destruyen infraestructuras. Es el mundo más oculto de internet. Pero incluso en este fango más espeso, en esta sociedad del crimen, hay normas y reglas. “Tienen su moral, aunque no hay que olvidar nunca que son criminales”, advierte Sergey Shaykevich, director del Grupo de Amenazas de Check Point durante el encuentro de la multinacional de ciberseguridad CPX Viena (Austria). La misma prolífica delincuencia de la web —”El 84% de las estafas son por internet”, según Juan Salom Clotet, coronel jefe de la Unidad de Coordinación de Ciberseguridad de la Guardia Civil— organiza colectas benéficas, celebra festivos, establece objetivos invulnerables, reprocha comportamientos inapropiados y tiene su propio sistema judicial.

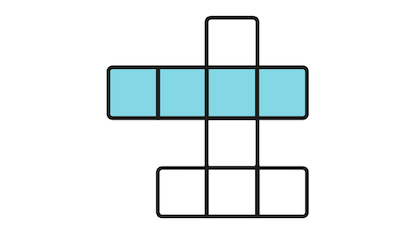

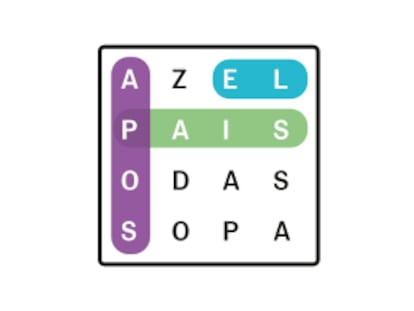

A la web más conocida, la abierta, se accede con los navegadores más populares y, aunque parezca inmensa, como la superficie del mar, es solo el 5% de internet. Debajo se encuentran las aguas profundas, la deep web, que representa el resto de la red y aloja la información que no debe ser accesible o no se quiere que lo sea.

Marc Rivero, investigador (Lead Security Researcher) de Kaspersky, explica que “la deep web abarca cualquier parte que no está indexada por los motores de búsqueda tradicionales, incluidos sitios que requieren autenticación y contenido privado. Por el contrario, la dark web es un subconjunto específico de la deep web que se caracteriza por el uso de redes anónimas para ocultar la identidad del usuario y la ubicación del sitio web. A menudo se asocia con actividades ilegales”.

“En la deep web hay usos legítimos y no tan legítimos. Por un lado, hay espacios de comunicación, como plataformas de denuncia que permiten compartir información de forma segura en algunos países, redes sociales anónimas libres y sin censura, y grupos de apoyo para personas con problemas. También proporciona acceso a información restringida, como documentos académicos o gubernamentales no disponibles públicamente, así como foros especializados que facilitan el intercambio de conocimiento entre expertos en temas específicos. Además, se utiliza para el entretenimiento y el ocio, con mercados de contenido digital que ofrecen acceso anónimo a libros, música, películas y otros recursos, así como juegos de azar online que permiten jugar sin restricciones legales o geográficas, y comunidades de intereses específicos que conectan a personas con aficiones poco comunes”, añade Rivero.

La zona béntica de este océano de datos, la más profunda, es una mínima parte, pero aloja un entramado criminal que, según María Jesús Almanzor, consejera delegada de Ciberseguridad y Nube en Telefónica Tech, lanza cada día “90 millones de ciberataques en el mundo que suponen un coste de 10,5 billones de euros”. “Si el cibercrimen fuera un país, sería la tercera economía mundial, solo por detrás de EE UU y China”, advierte.

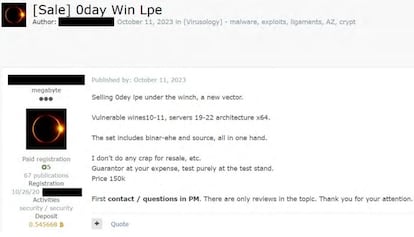

Esta zona es la que investiga Sergey Shaykevich “con ordenadores separados de la empresa [de ciberseguridad para la que trabaja] y con todas las medidas de precaución posibles”, según explica. Este trabajo es fundamental porque es ahí donde se desarrollan, venden y distribuyen la mayoría de los programas maliciosos.

Para entrar en esas dos capas (profunda y oscura) se utilizan navegadores como Tor, Subgraph, Waterfox, I2P - Invisible Internet Project. El nombre de TOR, el más popular, son las siglas de The Onion Router y su alusión a la cebolla (onion) sirve para explicar su funcionamiento: el navegador se conecta aleatoriamente a un nodo de entrada conocido para acceder al circuito Tor, compuesto por nodos intermedios a los que llega la información cifrada por capas para alcanzar finalmente el servidor final. Su uso es fácil y, en todo momento, el tráfico intermedio es anónimo y no se puede rastrear. Sus puntos más vulnerables son las puertas de entrada y salida.

“Tor no fue diseñado para la criminalidad”, según recuerda Deepan Ghimiray en Avast, pero la delincuencia tardó poco en aprovechar sus ventajas. Silk Road (Ruta de la seda) fue uno de esos mercados de la web oscura que se lanzó en 2011 y lo cerró el FBI dos años después. Su creador, Ross Ulbricht, alias Dread Pirate Roberts, cumple cadena perpetua por blanqueo de capitales, secuestro de ordenadores y conspiración por tráfico de narcóticos.

“Acceder a la dark web puede no ser difícil en términos técnicos, ya que simplemente requiere descargar e instalar un navegador especializado. Sin embargo, es importante tener en cuenta que no es un espacio seguro. Al navegar por ella, te expones a una serie de riesgos, como malware que puede infectar un dispositivo con virus o ransomware. También hay muchas estafas en la dark web, por lo que es importante ser cauteloso, comprender los riesgos involucrados y tomar precauciones para protegerse, como la instalación de una solución de seguridad de confianza, un firewall [cortafuegos] y utilizar una VPN para proteger la privacidad”, advierte Rivero, investigador de Kaspersky.

Exámenes y entrevistas para ser delincuente

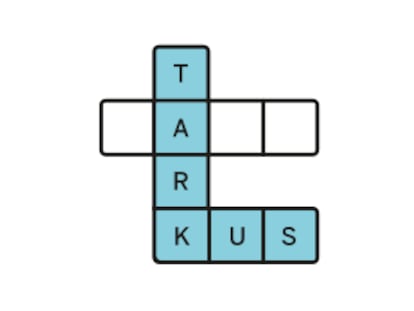

Shaykevich explica que, una vez dentro, pasar a las cloacas de la web exige “una invitación o aval de un miembro consolidado de las mafias criminales o ser sometido a una investigación de los integrantes de estas”.

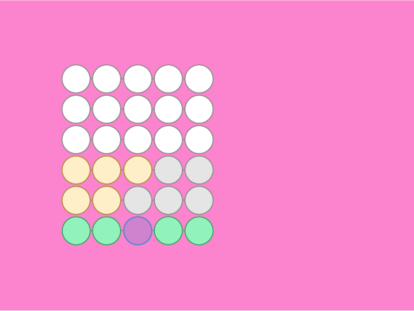

Rivero precisa estas premisas: “Algunos foros son públicos y permiten que cualquiera se registre, mientras que otros son más exclusivos y requieren un proceso de selección más estricto. En general, se utilizan métodos como la invitación por parte de miembros existentes o administradores, donde se confía en la recomendación de personas ya dentro de la comunidad. Además, algunos foros pueden requerir que los usuarios completen un formulario de solicitud o pasen por una entrevista para evaluar su idoneidad. Otros pueden pedir que se demuestren su conocimiento en un tema específico a través de exámenes o publicaciones de prueba, o que sean recomendados por usuarios con buena reputación en la dark web”.

Si se superan estos filtros, el submundo de internet es sorprendentemente parecido al superficial. “Disponen de chats [aplicaciones de conversación] propios y también usan canales ocultos de Telegram para la contratación de servicios o incluso para publicitar sus logros, exponiendo los nombres de entidades víctimas”, añade el investigador de Check Point.

El especialista de esta última compañía de seguridad detalla que disponen de una especie de sistema arbitral para dirimir las disputas entre usuarios, como la que dio al traste con la mayor organización de extorsiones (LockBit) por discrepancias en el reparto del rescate de un secuestro. En los foros, hubo un primer juicio, una apelación y una condena final. “Tras esta, es muy difícil que se vuelva a trabajar con ellos porque pierden la reputación y esta es lo más importante en la dark web”, comenta.

En ese submundo hay de todo y es posible hallar los datos de cualquier usuario habitual de la internet superficial (Google One permite conocer si sus cuentas se han visto comprometidas o figuran en la red oscura). Las páginas no son sofisticadas: no hace falta estrategia de mercado. Y también disponen de foros y aplicaciones de conversación propias del mundo cotidiano.

Shaykevich recuerda el caso de Conti, un grupo de secuestro y extorsión supuestamente disuelto tras una filtración, que llegó a contar “con una estructura de 200 personas y oficinas físicas en Moscú”. “Analizamos los chats que se filtraron y había desde avisos de puertas recién pintadas, para que no las tocaran los usuarios, hasta peticiones para dejar de hablar de malware [programas maliciosos] en la cafetería del edificio”.

“El mundo oscuro no es tan diferente del mundo real”, añade. “Celebran fiestas, paran por vacaciones e incluso hacen colectas para orfanatos. Hay seres humanos detrás; delincuentes, pero tienen hijos y algunos de ellos se consideran morales. Algunos grupos de ransomware se comprometen a no atacar hospitales y vetan cualquier agresión a países que formaban la antigua Unión Soviética”. “Pero hay que recordar”, insiste el investigador, “que son criminales”.

Los ataques a instituciones como hospitales están entre las operaciones peor consideradas en un mundo donde se publican los éxitos de robos y secuestros como parte de la estrategia publicitaria. “Ser un hacker es un verdadero negocio y no hay integridad. Persiguen a la gente, secuestran y extorsionan. Pero cuando se hace contra un hospital, es lo más terrible del mundo porque puedes matar a alguien por dinero”, comenta Francisco Criado, uno de los vicepresidentes de Check Point, de nacionalidad norteamericana con padres de origen latino.

Puedes seguir a EL PAÍS Tecnología en Facebook y X o apuntarte aquí para recibir nuestra newsletter semanal.

Sobre la firma