El cibercrimen alcanza niveles inéditos: 90 millones de ataques anuales que cuestan 10,5 billones de euros

Uno de cada cinco delitos en España se comete en la red, que generará 150.000 denuncias en 2025

Cada ordenador, móvil, rúter, vehículo o electrodoméstico conectado es un cofre del tesoro. “Todos tenemos algo que le interesa a un ciberdelincuente”, afirma Luis Hidalgo, del Instituto Nacional de Ciberseguridad (Incibe). Esta mina individual, empresarial e institucional de dimensiones gigantescas es el objetivo del pirateo informático, que han alcanzado niveles inéditos no solo por cantidad, sino también por sofisticación. “Cada día se registran 90 millones de ciberataques en el mundo [más de un millar por segundo] que suponen un coste de 10,5 billones de euros (trillones en el sistema contable de EEUU). Si el cibercrimen fuera un país, sería la tercera economía mundial solo por detrás de EE UU y China”, advierte María Jesús Almanzor, consejera delegada de Ciberseguridad y Nube en Telefónica Tech, durante el CSI Radar, un encuentro internacional organizado por Medina Media Events en Sevilla.

La rentabilidad del cibercrimen ha generado organizaciones cada vez más especializadas y eficaces. “Uno de cada cinco delitos son a través de la red”, advierte Juan Salom Clotet, coronel jefe de la Unidad de Coordinación de Ciberseguridad de la Guardia Civil, quien prevé que crezcan hasta alcanzar en dos años las 150.000 denuncias, el 25% de todos los delitos anuales. “El 84% de las estafas son por internet”, resalta.

Y “cada día los malos son más rápidos”, asegura Almanzor. Lo corrobora Isabel Tristán, directiva de Seguridad de IBM:. “Los cibercriminales han evolucionado y son capaces de desplegar ataques de ransomware [secuestro] en menos de tres días, mientras que el tiempo medio de las empresas para detectarlo es de siete meses y de dos meses para reaccionar”. La directiva de IBM confía en que la inteligencia artificial se sume a las defensas y permita reducir a menos de 30 minutos el tiempo de investigación medio, que ahora es de dos días.

Además de ágiles, los ciberataques son cada vez más innovadores: aumentan los vectores y las estrategias, especialmente las orientadas al error humano. Caixabank ha alertado recientemente de un SMS falso que se incorpora al historial de mensajes del banco como si fuera suyo y que culmina con la llamada de un supuesto gestor de la entidad.

Cualquier persona, en todos los niveles, es diana de los ataques. Sergio de los Santos, director del área de Innovación y Laboratorio de Telefónica Tech, recuerda casos como el del enlace enviado a un directivo de Uber, quien no pinchó en un enlace malicioso y recibió una llamada de alguien que se hizo pasar por responsable de seguridad para reclamarle que lo hiciera porque era necesario. La hoy presidenta del Banco Central Europeo, Christine Lagarde, recibió un SMS de la excanciller alemana Angela Merkel, a la que llamó para confirmar que era suyo y descubrió que era una puerta falsa. “Probablemente, para instalar un programa espía”, comenta, en alusión a ataques como los generados por el conocido Pegasus, que ha infectado móviles de Gobiernos, políticos, periodistas y empresarios internacionales.

“Hay que ser capaz de seguirlos. Es importante que los buenos seamos igual de rápidos e innovadores”, advierte Almanzor, quien calcula un coste medio por empresa afectada por un programa malicioso en 105.000 euros. Ese juego del gato y el ratón lo define Salom Clotet como “espiral de acción reacción”.

Pero la tarea no es fácil. Además de que los ataques se intensifican y se hacen más sofisticados, la directiva de Telefónica advierte de que no hay un “perímetro fijo”. “No sabemos dónde está la frontera. No son tangibles físicos sino digitales y van creciendo. Lo que tenemos no nos vale”, afirma en relación con la ineficacia de las soluciones individuales. Hidalgo lo corrobora: “Hemos avanzado muchísimo, pero no es suficiente.

También coincide Tristán, quien alerta de que “la ciberseguridad tradicional”, centrada en la disposición individual de tecnologías y sistemas, ha quedado obsoleta”. En este sentido, José Capote, responsable de Huawei en este ámbito, reconoce que, en la era del 5G, “las fronteras de la red están difuminadas y resultan más complejas de defender”.

Confianza cero no es un producto, es un enfoque. No confiar ni en el que está dentroMaría Jesús Almanzor, consejera delegada de Ciberseguridad y Nube en Telefónica Tech

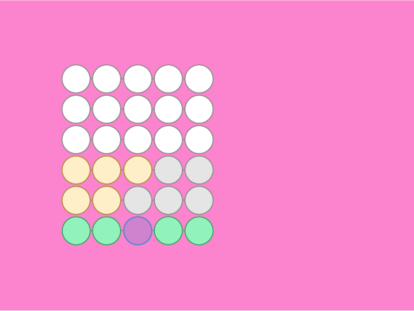

Almanzor aboga por la “confianza cero”. “No es un producto, es un enfoque. No confiar ni en el que está dentro”, asegura. Y lo afirma porque, como resalta Pedro Álamo, de la empresa de seguridad Proofpoint, “el 97% de las brechas de ataque son a través del correo electrónico y, sin embargo, solo se dedica el 10% del presupuesto a protegerlo”.

De esta forma, cada individuo es una puerta al cibercrimen. Según Álamo, “el 60% de los incidentes se debe a un acceso erróneo de algún empleado”. También coincide De los Santos, quien destaca que, de los 10 vectores de ataque más habituales, la gran mayoría depende del usuario.

Por eso defiende como medida fundamental la implicación de cada individuo en las amenazas, que afectarán a todos, tarde o temprano. Como afirma Almanzor, “solo hay dos tipos de empresas: las que han sufrido un ataque y las que no lo saben”. En este sentido, José Girón, inspector de la Policía Científica de Sevilla, señala “la soberbia” como una de las mayores dificultades de la prevención: “Quien crea que lo controla todo, no lo hace. Todo es tan cambiante que en minutos ya no sirve algo que está vigente en un momento determinado”.

Quien crea que lo controla todo, no lo hace. Todo es tan cambiante que en minutos ya no sirve algo que está vigente en un momento determinadoJosé Girón, inspector de la Policía Científica de Sevilla

Pero para De los Santos, “la concienciación sin formación es solo miedo”, por lo que apuesta por la educación de todas las partes, en todas las esferas. “El usuario necesita entender”, advierte. En este sentido, Hidalgo identifica un patrón común conocido como “clicador feliz” (happy clicker) y que se refiere al usuario que pincha de forma compulsiva en cada enlace que le llega. “Estos están, y mucho, en las capas altas de una organización”, advierte.

Coincide Almanzor en la falta de conocimiento en todos los niveles al destacar que “el 90% de las empresas en general no sabe su estado actual de seguridad”. “No tienen un plan de recuperación y actuación ante un ataque que va a pasar. No están preparadas”, advierte.

El escenario es muy parecido en todos los sectores, aunque el mayor tamaño y riesgo potencial de un ataque de denegación de servicios en entidades de abastecimiento de agua, sanidad o energéticas, por ejemplo, hace que el porcentaje de desprotección se reduzca, aunque no se elimine. Juan Miguel Pulpillo, coordinador del Centro de Ciberseguridad Industrial (CCI), explica que, en este sector, “aunque se hace cierta evaluación del riesgo y del incidente, entre el 40% y el 60% de las empresas no han definido medidas de seguridad”.

Almanzor apuesta por la resiliencia cibernética, que implica verificaciones permanentes, anticipar, prevenir, resistir y recuperar. Y por la colaboración, así como por la incorporación de socios tecnológicos especializados.

Pero esto no será suficiente porque la actividad delictiva continuará y crecerá, como advierte Salom Clotet. El pasado año, solo en España, se registraron 118.000 incidentes de ciberseguridad. Por lo tanto, queda un frente más que reside en la persecución de estos delitos. Gabriel González, fiscal delegado de Criminalidad Informática, resalta que “las innovaciones tecnológicas hacen que determinados delitos se recojan en el Código Penal a posteriori de la ocurrencia del hecho delictivo”. La legislación va por detrás de la realidad.

El coronel jefe de la Unidad de Coordinación de Ciberseguridad de la Guardia Civil señala que incluso los delitos que ya están recogidos se castigan con penas que no superan los dos años de prisión en su mayoría, salvo los de pederastia, que pueden suponer hasta cuatro años. Salom sugiere que se analice si las penas son proporcionales a los recursos que consumen y el daño que causan los delitos en la red.

Puedes escribir a rlimon@elpais.es y seguir a EL PAÍS Tecnología en Facebook y Twitter o apuntarte aquí para recibir nuestra newsletter semanal.

Sobre la firma