El Ayuntamiento de Sevilla suspende todos los servicios telemáticos por un secuestro informático: “No se negociará”

Los piratas exigen un rescate de más de un millón de euros y el Consistorio se niega a pagar o pactar “con ciberdelincuentes”

El Ayuntamiento de Sevilla ha vuelto a las anotaciones en papel y a los trámites presenciales tras sufrir el secuestro de sus sistemas informáticos por un grupo de ciberdelincuentes, según ha confirmado el Consistorio. Los hackers han reclamado hasta un millón y medio de dólares (1.396.642 euros) al gobierno municipal, aunque este ha asegurado que “en ningún caso negociará con ciberdelincuentes”. Es el segundo ataque con éxito a la web municipal en tres años.

Todos los servicios se han visto afectados. Entre los más importantes para las gestiones ciudadanas se encuentran los de solicitud de cita previa y el pago de tributos (acaba de comenzar el segundo plazo para abonar el Impuesto de Bienes Inmuebles), que los funcionarios han pedido que se efectúe de forma presencial en las sucursales bancarias autorizadas. También los dispositivos de emergencias, como Policía Local y Bomberos, se han visto obligados a las anotaciones en papel para registrar y ordenar las actuaciones. Los atacantes calculan que el daño causado se eleva a cinco millones de euros.

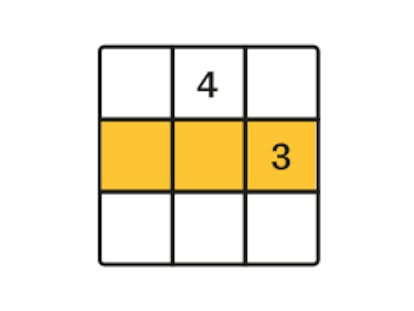

El delegado de Transformación Digital, Juan Bueno, ha explicado que “los responsables técnicos del Ayuntamiento y personal externo especializado están trabajando de manera continua y conjunta para determinar el origen y alcance del ataque y poder establecer la normalidad lo antes posible”. “Actuaremos con cautela para no cometer errores”, ha matizado. La partida municipal para prevenir ciberataques fue en 2022 de 200.000 euros dentro del presupuesto global de 1.072 millones, precisan fuentes municipales del nuevo equipo de Gobierno.

El Centro Criptológico Nacional (CCN-CERT) y el Cuerpo Nacional de Policía han comenzado a investigar el secuestro y creen haber identificado el equipo desde el que se inició el ataque, del total de 4.000 ordenadores de que dispone el Consistorio. Mientras, el Ayuntamiento, como medida preventiva, ha interrumpido todos los servicios “hasta conocer el alcance concreto del ciberataque”. De momento, no hay constancia de que los datos personales de los ciudadanos hayan sido alterados por los piratas informáticos, según Bueno.

Al contrario de lo que dice el Ayuntamiento, los atacantes han tenido acceso a la información, de otra forma no sería posible que esta hubiera sido cifradaLuis Corrons, responsable de seguridad de Avast

Sin embargo, los especialistas dudan de que los datos no se hayan visto afectados. Luis Corrons, responsable de seguridad de Avast, advierte: “Todo parece indicar que el ciberataque que ha sufrido el Ayuntamiento de Sevilla se trata de un ataque con ransomware similar al sufrido por decenas de administraciones, empresas e instituciones en España. Al contrario de lo que dice el Ayuntamiento, los atacantes han tenido acceso a la información, de otra forma no sería posible que esta hubiera sido cifrada. Este tipo de ataques lleva un trabajo por detrás, y de hecho una de las últimas tendencias es que los ciberdelincuentes se lleven una copia de la información antes de proceder a su cifrado”.

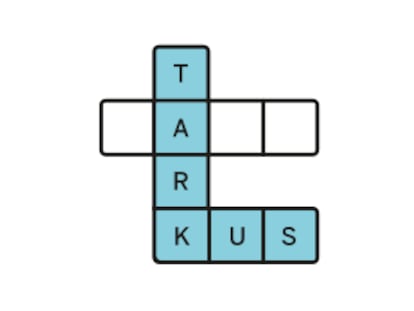

Lockbit

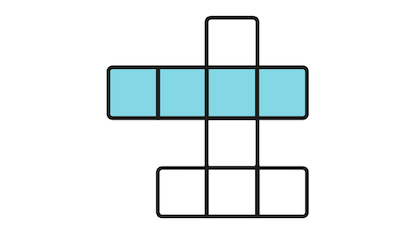

El ataque se ha realizado con LockBit, un programa de extorsión identificado en 2019 y conocido también como ABCD. Esta herramienta es una subclase de virus de cifrado para exigir un rescate a cambio de la descodificación de archivos y se centra, principalmente, en empresas e instituciones oficiales más que en particulares. El Ministerio de Interior alertó hace solo dos semanas de una “campaña de distribución masiva” de este virus.

LockBit está dirigido por procesos automatizados diseñados previamente, a diferencia de los ataques que se ejecutan manualmente a través de la red. Una de sus características es su gran capacidad de propagación y su dificultad para ser localizado de forma inmediata. A veces, actúan durante semanas antes de ejecutar el ataque definitivo que causa la denegación de servicios.

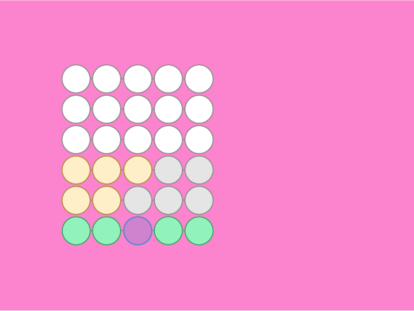

Marc Rivero, investigador de seguridad de la compañía informática Kaspersky, explica. “Los ataques de ransomware tienen como objetivo la extorsión, ya que los ciberdelincuentes solicitan un rescate económico para que la víctima pueda recuperar sus datos. Cada vez más organismos públicos y empresas son víctimas de este tipo de amenazas, que pueden evitarse en gran medida con soluciones de ciberseguridad y formación a los empleados. Esto es muy importante. Nuestra empresa detectó más de 74,2 millones de intentos de ataques de ransomware el pasado año, lo que supone un 20% más que en 2021″.

En la misma línea, Eusebio Nieva, director técnico de Check Point Software para España y Portugal, afirma: “Las actividades delictivas han aumentado en el primer semestre del año, con un incremento del 8% en los ciberataques a escala mundial, lo que supone el mayor volumen en dos años. Amenazas conocidas como el ransomware [secuestro y petición de rescate] y el hacktivismo [ataques con fines ideológicos] han evolucionado aún más, con grupos de amenazas que modifican sus métodos y herramientas para infectar y afectar a organizaciones de todo el mundo. Incluso la tecnología heredada, como los dispositivos de almacenamiento USB, que durante mucho tiempo han estado acumulando polvo en los cajones de los escritorios, han ganado popularidad como mensajeros de malware”.

Las actividades delictivas han aumentado en el primer semestre del año, con un incremento del 8% en los ciberataques a escala mundial”Eusebio Nieva, director técnico de Check Point Software para España y Portugal

Los grupos dedicados a la extorsión (ransomware), según el último informe de esta compañía de seguridad, han intensificado sus herramientas para explotar las vulnerabilidades en programas corporativos de uso común y cambiado su estrategia, pasando del cifrado de datos para evitar el acceso a los mismos al robo directo de la información para exigir un rescate por su recuperación.

La inteligencia artificial también ha irrumpido como herramienta, ya sea para crear los correos electrónicos falsos que incluyen enlaces que dan acceso a los delincuentes a los sistemas (phishing) como para crear programas maliciosos capaces de identificar hasta las pulsaciones de teclas.

En el primer semestre de este año se han identificado 48 grupos de extorsión informática que han atacado a más de 2.200 entidades. También han aparecido, según informa Check Point, nuevos equipos y se ha detectado un incremento de amenazas con origen en Rusia desde la guerra de Ucrania.

El número de amenazas es uno de los más altos registrados”Jakub Kroustek, director de Investigación de Malware de Avast

Los datos de esta compañía coinciden con los de Avast, otra compañía de seguridad informática que advierte en su último informe: “El riesgo de ataques es el más alto visto en tres años”. España es uno de los países más amenazados junto a Vietnam, Argentina, Francia, Brasil, México, República Checa y Reino Unido.

“No solo el número de amenazas es uno de los más altos registrados, sino que los delincuentes están recurriendo a la manipulación psicológica con más frecuencia que a las técnicas tradicionales de ataques de malware [programación maliciosa]. Esto resulta en la necesidad de que nuestra seguridad se adapte a este nuevo formato, aunque también se requiere de la necesidad de que la gente entienda mejor las estafas y se eduque como una forma de defensa adicional”, advierte Jakub Kroustek, director de Investigación de Malware de Avast

A finales de agosto, el FBI anunció oficialmente el desmantelamiento de la organización internacional de ciberataques de Qakbot (también conocido como Qbot), que ha afectado a más de 700.000 ordenadores en todo el mundo, incluidas instituciones financieras, gubernamentales y sanitarias.

Hace dos años, el Ayuntamiento de Sevilla sufrió otro secuestro, esta vez mediante el conocido como fraude del CEO, por el que los hackers suplantaron la identidad de la empresa adjudicataria del contrato de las luces de Navidad y lograron desviar a sus cuentas el millón de euros de la concesión.

Los delincuentes consiguieron monitorizar la correspondencia digital a través de un virus, interceptaron los correos de la empresa suministradora de las luces navideñas, alteraron su contenido y se los remitieron a la Tesorería municipal pidiendo que cambiaran el número de cuenta, informa Eva Saiz. Cuando el Banco de España detectó un pago de la Administración a una cuenta no habitual, alertó al Consistorio sevillano.

Puedes seguir a EL PAÍS Tecnología en Facebook y Twitter o apuntarte aquí para recibir nuestra newsletter semanal.