“Alguien tiene su contraseña”. De cómo el equipo de Hillary Clinton picó en un pirateo de su correo electrónico

El experto en tecnología Thomas Rid nos introduce en su nuevo libro en la unidad del servicio de inteligencia ruso especializada en invadir redes informáticas, como la de la campaña demócrata de 2016

La unidad 26165 estaba alojada en unos edificios que eran propiedad del Ministerio de Defensa y en otro tiempo habían formado parte de un vasto complejo de principios del siglo XIX, situado en los terrenos de una antigua fábrica textil en el centro de Moscú. Se accedía por una puerta discreta en Komsomolsky Prospekt, bajo un gran arco amarillo de piedra con una extraña toma de corriente orientada a la calle. Durante la guerra fría, la unidad 26165, conocida entonces como el 85º Centro Principal del Servicio Especial del GRU [el servicio de inteligencia militar de las Fuerzas Armadas rusas], estaba especializada en descifrar. A mediados de la década de 2000, la unidad se había expandido para incluir la intrusión en redes informáticas. En otras palabras, el pirateo informático.

El comandante de la unidad 26165 era Viktor Netyksho, un ingeniero de software con formación matemática. Era un hombre ambicioso e intelectual, que había publicado varios artículos sobre funciones probabilísticas y redes neuronales. A principios de 2016, la unidad de Netyksho llevaba más de una década desarrollando herramientas de hackeo, perfeccionando sus habilidades y ampliando sus objetivos. El trabajo de la unidad era respetado dentro de la inteligencia militar rusa: a principios de 2009, el excomandante Sergey Gizunov incluso había ganado un prestigioso premio civil de ciencia y tecnología por crear e implementar sistemas informáticos de alto rendimiento con una arquitectura reconfigurable. En 2016, Gizunov había ascendido a subdirector del GRU.

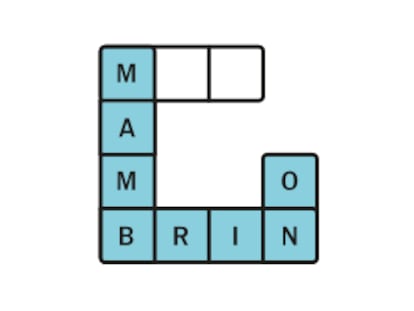

Posteriormente destacaría el trabajo de dos oficiales subalternos de la 26165. Uno de ellos era Aleksey Lukashev, un teniente primero de 25 años y originario de la parte rusa de Laponia en el Ártico. Lukashev era rubio y delgado, con los ojos castaños muy juntos y unos labios carnosos. Durante unos tres años había estado trabajando bajo el seudónimo de Den Katenberg, una identidad que utilizó para cuentas en redes sociales estadounidenses y rusas y una dirección de Gmail. La imagen que Lukashev eligió para Katenberg mostraba a un joven ruso de su edad, pero más musculoso. Lukashev era especialmente hábil creando y automatizando correo electrónico fraudulento que imitaba las advertencias de seguridad de Google, pero que en realidad engañaba a las víctimas para que revelaran sus contraseñas.

El segundo personaje digno de mención era Ivan Yermakov, un teniente primero de 29 años nacido en los Urales. Delgado, con una nariz prominente, un flequillo moreno que cubría la frente y un comportamiento tímido, había estado hackeando desde al menos 2010. Los hackers gubernamentales como Yermakov y Lukashev suelen usar una serie de seudónimos para sus identidades en línea. Yermakov prefería los seudónimos femeninos, como Kate S. Milton, que utilizó para un perfil de Twitter y un blog, acompañado de una foto de una actriz canadiense. Kate a veces contactaba con investigadores de seguridad privados para buscar herramientas de hackeo útiles y nuevas vulnerabilidades, y en ocasiones afirmaba trabajar para la respetada empresa rusa de seguridad informática Kaspersky.

La unidad 26165 tenía un tamaño considerable, usaba técnicas de intrusión parcialmente automatizadas y tenía un apetito voraz por el riesgo. Sus listas de objetivos se habían ido ampliando con los años. Primero se habían centrado más en el ejército: oficiales de la armada, el ejército de tierra y la fuerza aérea de países rivales e incluso amigos, contratistas de defensa del sector privado, los ministerios de Asuntos Exteriores de Riad, Bruselas y Roma, pero también de Asia, Oriente Medio y especialmente del este de Europa. Más tarde, la unidad optó por los objetivos políticos.

Los servicios de inteligencia de Estados Unidos y Europa, así como empresas privadas de análisis forense digital, habían estado observando durante muchos años a la unidad de hackeo de Netyksho bajo diferentes seudónimos: SOFACY, APT28, FANCY BEAR, etc. De hecho, los investigadores sospecharon durante años que estaban observando al GRU, pero la unidad específica y sus agentes individuales seguían siendo desconocidos. Luego, a finales de enero de 2016, el Gobierno alemán dio un paso extraordinario: fuentes alemanas anónimas nombraron al GRU como responsable del pirateo del Bundestag el año anterior, identificando públicamente por primera vez al APT28 y al GRU como uno y el mismo.

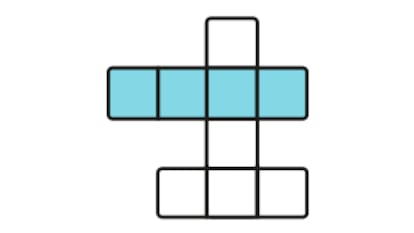

Poco después, el 10 de marzo, la unidad 26165 comenzó a atacar el cuartel general de la campaña de Hillary Clinton, con sede en Brooklyn. Esa semana, los espías enviaron correos electrónicos trampa a 50 direcciones diferentes cada día de trabajo. Los ataques fracasaron y no solo porque algunas de las direcciones fueran obsoletas: la configuración de seguridad predeterminada del correo electrónico de la campaña de Clinton solicitaba más de una contraseña para entrar y, por tanto, protegía eficazmente al personal. Luego, el viernes 18 de marzo, el equipo de Lukashev cambió de táctica y decidió ir a por cuentas de correo electrónico privadas, que suelen ser más vulnerables.

Al día siguiente, justo antes del almuerzo, Lukashev y su equipo enviaron otro lote de correos electrónicos trampa a más de 70 objetivos, incluidas las cuentas personales de nueve operadores políticos demócratas. Uno de esos objetivos fue John Podesta, el carismático y enérgico jefe de campaña de Clinton.

“Alguien tiene su contraseña”, anunciaba el mensaje malicioso enviado con el diseño de marca de Google. El correo continuaba:

Hola John

Alguien acaba de utilizar su contraseña para intentar iniciar sesión en su cuenta de Google john.podesta@gmail.com.

Detalles: Sábado, 19 de marzo a las 8:34:30 UTC

Dirección IP: 134.249.139.239 Ubicación: Ucrania

Google detuvo este intento de inicio de sesión. Debe cambiar su contraseña inmediatamente. CAMBIAR CONTRASEÑA

Saludos,

El equipo de Gmail

Los detalles eran todos inventados, pero el correo electrónico parecía creíble a primera vista. El personal de Podesta tenía acceso a su cuenta de correo. Cuando leyó la falsa advertencia de seguridad, la remitió al servicio de asistencia informática de la campaña de Clinton. Al cabo de unos minutos, el servicio de asistencia respondió, reconociendo la amenaza y recomendando que Podesta cambiara su contraseña y activara una función de seguridad avanzada.

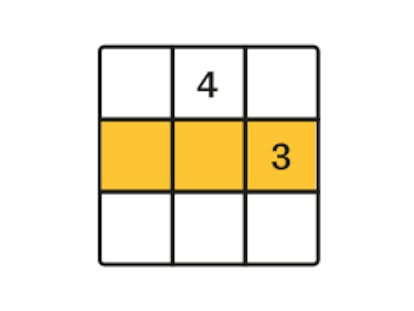

Sin embargo, el personal de Podesta malinterpretó el correo electrónico e hizo clic en el enlace malicioso del GRU del correo electrónico de respuesta, en lugar de en el enlace seguro de Google que le había facilitado el servicio de asistencia informática. La URL maliciosa detrás de “CAMBIAR CONTRASEÑA” era invisible: https://bit.ly/1PibSU0. En fracciones de segundo, este enlace llevó al personal de Podesta a una falsa página de inicio de sesión de Google. Parecía casi idéntica a la página real de Google, con la foto del perfil de John Podesta sobre un fondo gris, su nombre y su dirección de correo electrónico ya escrita. Todo parecía correcto. Su personal introdujo la contraseña y el GRU estaba dentro.

Dos días más tarde, el 21 de marzo, Lukashev descargó más de 50.000 correos electrónicos, más de cinco gigabytes de datos, de la bandeja de entrada de Podesta.

Thomas Rid (Aach, Alemania, 1975) es experto en tecnología y profesor en la Universidad Johns Hopkins. Este extracto pertenece al libro ‘Desinformación y guerra política. Historia de un siglo de falsificaciones y engaños’, de la editorial Crítica, publicado esta semana, el 17 de marzo.