“La amenaza ciberterrorista es evidente y va a estar viva durante bastante tiempo”

El español que asesora a la Europol advierte de los resultados letales de acciones que se proyectan a kilómetros de distancia

El español Manuel Ricardo Torres Soriano, de 40 años y profesor del área de Ciencia Política y del departamento de Derecho Público de la Universidad Pablo de Olavide de Sevilla, es uno de los 15 asesores internacionales del Consejo Asesor sobre Terrorismo y Propaganda del Centro Europeo de Lucha contra el Terrorismo (ECTC por sus siglas en inglés) perteneciente a Europol. Este foro, con casi tres años de vida y sede en La Haya (Holanda), es centro de operaciones especializado en mejorar la respuesta de la Unión Europea frente al terrorismo que utiliza tecnologías, herramientas y metodologías de la era digital. Tras su paso por Londres, Stanford y Harvard, llega al Advisory Netwok del ECTC como experto en análisis del terrorismo yihadista, insurgencias y movimientos radicales.

Pregunta. ¿Qué es el ciberterrorismo?

Respuesta. Es otra manifestación más de las tácticas terroristas que trata de sacar partido de herramientas como Internet. Ellos observan el entorno y sacan partido de las oportunidades que tienen a su alcance.

Los terroristas consiguen asustar a muchos matando a pocos, a los que pueden, que no son demasiados

P. ¿Hay una amenaza real?

R. Hay una amenaza evidente. A partir del 11 de septiembre de 2001, con los atentados de Estados Unidos, gana visibilidad. En Europa se hace más latente cuando se suceden los atentados en suelo europeo. Es una amenaza que está presente y va a estar viva durante bastante tiempo.

P. ¿Qué armas usa el terrorismo tecnológico?

R. Son una mezcla de persuasión y creatividad. Lo que diferencia al terrorismo de otras formas de violencia organizada es el componente propagandístico. Los terroristas consiguen asustar a muchos matando a pocos, a los que pueden, que no son demasiados. Son organizaciones cuya capacidad de proyectar miedo es muy superior a la de sus capacidades reales. No tienen capacidad material de extender la violencia a todos los que amenazan, Pero, teatralizando esos asesinatos, buscando el efectismo de sus acciones y con la propaganda que elaboran, al final, terminan generando la percepción de un monstruo que no se corresponde con sus capacidades reales. Si la gente se siente amenazada, aunque sea una percepción subjetiva, es objetiva en los efectos y va a transformar sus actitudes y sus comportamientos como si pudiera ser víctima real de un atentado. Si se tiene pánico a las aglomeraciones porque creen que son susceptibles de ser objetivos terrorista deja de frecuentar determinados lugares y hacer cosas, aunque, objetivamente, la probabilidad de que sea víctima de un atentado es ridícula. Si consiguen transformar los comportamientos con la propaganda y la persuasión, están teniendo éxito.

Muchos ataques informáticos están muy vinculados a la pugna de poder que mantienen Estados y que utilizan medios cibernéticos para generar inestabilidad en otros países

P. ¿Las interferencias en procesos electorales es terrorismo tecnológico?

R. Soy partidario de hacer un uso restringido del término terrorismo. La tentación es llamar así a cosas que no lo son, aunque sean rechazables y tengan consecuencias para la sociedad. El terrorismo siempre implica el uso de la violencia o una amenaza creíble del empleo de la misma. Todo aquello que no cumpla estos requisitos, no lo catalogaría como terrorismo.

P. ¿No es terrorismo un ataque masivo tecnológico que afecta a la vida cotidiana y crea alarma e inseguridad?

R. La etiqueta de ciberterrorismo la aplicaría a acciones destinadas a ocasionar un efecto físico. La pérdida de datos es muy distinta si da como resultado que los aviones caigan o si es un daño en la cuenta de resultados de una empresa. En este último caso, puede ser devastador, pero no va a producir el pánico asociado a la violencia y a las bajas civiles. Además, intentaría reservar el término al ámbito de actores no estatales. Muchos de estos episodios de ataques informáticos están muy vinculados a la pugna de poder que mantienen Estados y que utilizan medios cibernéticos para generar inestabilidad en otros países. Estas acciones tienen detrás estructuras de especialistas y recursos materiales que, afortunadamente, a día de hoy, están fuera del alcance de grupos terroristas.

P. Como experto en yihadismo, ¿este terrorismo cuenta con tecnologías de la información?

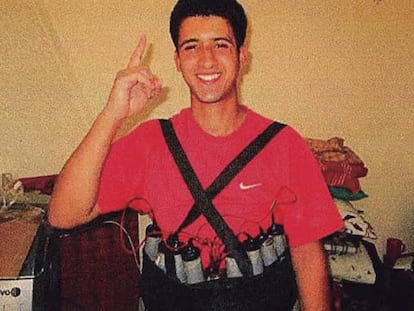

Un joven termina involucrado en un proyecto terrorista por la interacción a través de un teléfono móvil con alguien que está a miles de kilómetros

R. Las usan, pero el principal rendimiento que obtiene el yihadismo de las tecnologías de la información es propagandístico. Han conseguido potenciar la capacidad de trasladar sus mensajes como nunca en la historia lo había hecho un grupo terrorista. Y también en el ámbito de la radicalización y el reclutamiento. Hoy se producen fenómenos que antes eran inimaginables, como que un joven termine involucrado en un proyecto terrorista por la interacción a través de un teléfono móvil con alguien que está a miles de kilómetros. Que no haya una relación física, pero que el resultado sea igualmente letal, era inimaginable no hace muchos años. Los terroristas tienen la habilidad de buscar territorios de impunidad. Los Estados cierran esas ventanas, pero de inmediato buscan otros. Es un proceso continuo de adaptación y el reto es reaccionar de manera inmediata. Durante ese lapso de tiempo durante el que no se ha segurizado ese ámbito, el resultado son muertos y los daños son irreversibles.

P. ¿Hay armas para luchar contra eso?

R. La principal arma es la determinación. El terrorismo va a existir siempre. No es una ideología, es una táctica, un instrumento para alcanzar un objetivo. Al final es una posibilidad abierta a grupos de distinta naturaleza. Ahora bien, que el terrorismo sea un problema grave para una sociedad no es inevitable. Se puede contener a niveles tolerables. Convivimos con problemas que no imposibilitan la vida en libertad y con una seguridad aceptable. El objetivo final es que, aunque sea inevitable que haya mensajes radicales en Internet, que estos no campen a sus anchas, que no tengamos que renunciar a las oportunidades que nos dan las tecnologías porque han sido colonizadas por grupos radicales. La estrategia es ser persistentes y creativos.

P. ¿Qué armas están usando los terroristas?

El terrorismo va a existir siempre. Que sea un problema grave para una sociedad no es inevitable. Se puede contener a niveles tolerables

R. Están usando mucho la encriptación y la anonimización. Son herramientas que antes no las sentían tan necesarias porque en el ámbito de Internet los Estados no habían conseguido actuar de manera eficaz en la identificación de las redes. Ahí se ha avanzado mucho. El uso terrorista de Internet es muy diferente al de hace 10 años porque implica medidas de seguridad y de programación para no dejar rastros. La experiencia de un terrorista en Internet es más tortuosa y complicada que la de un usuario normal.

P. ¿Qué pueden atacar?

R. Por fortuna, a día de hoy, el ciberterrorismo como vector de ataque que produce daños físicos es una posibilidad teórica más que una realidad. Llevan muchos años amenazando, pero esas capacidades están reservadas al ámbito de los Estados y grandes estructuras. Los terroristas no son especialmente capaces porque no es solo una cuestión de destreza técnica; requiere organizaciones y recursos materiales que los terroristas no tienen. Pero todo eso puede cambiar si se produce un avance tecnológico que hace accesibles herramientas que hoy están reservadas a los Estados. Un terrorista que realiza un ataque que causa una denegación de servicios y tumba una página es más un sabotaje, como un grafiti amenazante. Hay que estar alerta para actuar si se atisba que pueden empezar a actuar esas capacidades.

P. ¿Se mueven en la red profunda?

R. Hace unos años se creía que sí. Pero el grueso de la propaganda está en la Internet abierta porque necesita audiencia. En la profunda, poco importa que cuelgues un vídeo si nadie lo ve. Sí utilizan la Red profunda para comunicación interna, para compartir órdenes e información segura. Todo puede cambiar y de manera más rápida de lo que pensamos.

P. ¿Tienen agilidad los Estados para responder?

Los Estados tardan en sumar algunas herramientas de Internet. Ese es el tiempo que utilizan los terroristas para disfrutar de la ventana de oportunidad y sacarle el máximo rendimiento

R. Menos que los terroristas. Una de sus grandes ventajas es que al ser estructuras más pequeñas, con menos limitaciones y basadas en la eficacia son más rápidos a la hora de incorporar innovaciones que los Estados tardan en sumarlas como herramientas de trabajo. Ese es el tiempo que utilizan los terroristas para disfrutar de la ventana de oportunidad y sacarle el máximo rendimiento.

"Si consiguen una renuncia a una parcela de libertad para librarse de una amenaza, habrán logrado empeorar nuestras vidas"

La lucha contra el terrorismo se libra también en un terreno en el que la privacidad puede ser una víctima. Así opina Manuel Ricardo Torres, asesor de Europol.

Pregunta. ¿Las legislaciones sobre privacidad perjudican la lucha contra el terrorismo?

Respuesta. Es un terreno contradictorio. A veces, cuando se actúa de manera diligente para eliminar contenido radical o cerrar cuentas que hacen un uso ilegítimo de Internet, en ocasiones, se ciega una investigación basado en los datos de una cuenta activa. No obstante, se ha avanzado en la interlocución fluida entre empresas prestatarias de servicios y las organizaciones policiales y de inteligencia, que son las que solicitan el aplazamiento del cierre de una cuenta que se está investigando. Si se cierra una cuenta, se deja de emitir propaganda y es bueno. Pero al mismo tiempo perdemos la posibilidad de detectar quién está detrás, que va a volver a crear la cuenta en otro sitio y a obligar a empezar la investigación desde cero. Más que la existencia de legislaciones muy restrictiva, es más efectivo mejorar los mecanismos de interlocución.

P. ¿Estamos dispuestos a renunciar a la privacidad para ganar seguridad?

R. Ese es un equilibrio problemático. La tentación es renunciar a la privacidad, pero eso sería un éxito de los terroristas. Si consiguen degradar la vida en sociedad hasta el punto de una renuncia expresa a su parcela de libertad para librarse de una amenaza, ellos habrán logrado empeorar nuestras vidas. Renunciar a parte de la privacidad debe ser el último recurso, si se han agotado todas las alternativas. Son procesos difíciles de revertir. Cuando uno formaliza la pérdida de privacidad, no se recupera automáticamente cuando la amenaza ha sido neutralizada. No creo que sea deseable ni que aporte nada a la lucha contra el terrorismo. Esa renuncia a la libertad se pueden dar en aplicaciones de mensajería que usamos día a día y el impacto en los terroristas es limitado porque buscan alternativas. Se degradaría la vida de millones para resultados muy superfluos.

Sobre la firma